TU Wien:Datenkommunikation VO (van As)/PO Fragen WS09

Ziel: Aufstellung aller Fragen aus dem "Prüfungsfragen und -antworten" Skriptum geordnet nach Thema und Auftretenshäufigkeit. Da aber viele Fragen so nicht mehr gestellt werden, wäre es interessant nur noch Fragen aktuellerer POs hier einzufügen.

Zusätzlich herangezogene POs: 2008-09-30, 2009-09-29, 2009-11-25, 2010-02-24, 2010-06-04, 2010-09-24, 2011-02-28.

Für noch offene Fragen aus dem "Prüfungsfragen und -antworten" Skriptum siehe Diskussionsseite.

Bis jetzt: Verweise von den Fragen aus den POs 2008-09-30 und 2009-11-25 auf Vorkommen im "Prüfungsfragen und -antworten" Skriptum und Vereinigung aller entsprechenden Antworten.

Alternative Antwortmöglichkeiten sind durch / getrennt. Eingeklammertes ist für eine korrekte Beantwortung der Frage nicht unbedingt erforderlich.

Für eine statistische Auswertung der Fragenhäufigkeit gibt es ein Python 3 Skript. Einige (möglicherweise nicht mehr aktuelle) Ergebnisse finden sich hier.

Netzstruktur[Bearbeiten | Quelltext bearbeiten]

Nennen Sie die (sechs) (Struktur)ebenen (/ Technologie- und Aufgabenorientierten Ebenen) von (Tele)kommunikationsnetzen / der Datennetze / der Netzarchitektur.[Bearbeiten | Quelltext bearbeiten]

2011-02-28/1.1, 2010-09-24/1.1, 2010-06-04/1.3, 2010-02-24, 2009-11-25/1.1, 2004/1/1.b, 2003/4/2.a, 2003/3/3.a, 2003/2/3.b, 2002/7/1.a, 2002/6/2.d, 2002/3/5.a

- Optische Übertragungsebene

- elektronische Übertragungsebene

- Vermittlungsebene

- Signalisierungsebene

- Ebene der Netzintelligenz

- Ebene des Netzmanagements

Was ist der Unterschied zwischen Protokollschichten und Netzarchitekturebenen?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/1.2, 2010-09-24/1.3, 2010-06-04/1.5, 2010-02-24, 2009-11-25/1.2, 2009-09-29/1.2, 2008-09-30/1.b, TODO

- Schichten für Protokollstacks

- Ebenen für Netzarchitektur

Beide: positionsorientierte Funktionseinteilungen

Welchen (/ welche 3) verkehrstechnischen Zweck(e) erfüllen (ringförmige) Metronetze?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/1.2, 2010-06-04/1.4, 2010-02-24, 2009-11-25/1.3, 2009-09-29/1.1, 2008-09-30/1.1, 2005/2/1.d, 2004/1/2.b, 2003/8/1.d, 2003/1/11.e

- Verkehrskonzentration auf hohe Bitraten zum (Fern)Netz und Expansion in die umgekehrte Richtung

- Verteilung von Regionalverkehr (und Verkehrsanbindung an Fernetz)

- Ausfallschutz durch gegenläufige Ringe

Faustregel: 80% Lokal/Regionalverkehr, 20% Fernverkehr

Nennen Sie vier Schutzschaltungen zur erhöhten Netzverfügbarkeit. / Durch welche Maßnahmen kann die Netzverfügbarkeit trotz gelegentlicher Leitungs- oder Knotenausfälle erhöht werden?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/1.5, 2010-09-24/1.6, 2010-06-04/1.1, 2010-02-24, 2009-11-25/1.4, 2009-09-29/1.6, 2008-09-30/1.f, 2004/4/1.f, F/S.41

- Dual homing (http://de.wikipedia.org/wiki/Dual_homed_host)

- Self-healing ring (SHR)

- Automatic protection switching (APS) (http://de.wikipedia.org/wiki/Automatic_Protection_Switching)

- Self-healing network (SHN)

Nennen Sie sechs (vier) Netzanschlusskategorien (mit einem gemeinsamen Medium / die ein Zugriffsprotokoll benötigen) (Bitte nicht zu verwechseln mit Kabelkategorien).[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2009-11-25/1.5, 2009-09-29/1.7, 2008-09-30/1.h, 2005/2/6.e, 2004/3/2.a, 2004/2/2.c, 2003/6/2.b, 2003/6/1.c, 2003/5/2.a, 2003/4/2.c, 2003/2/4.a, 2003/1/11.d, 2002/6/2.c, 2002/4/5.b

- Kupferanschluss: Analog/modern, ISDN, xDSL (ADSL, HDSL,..), Telekommunikationsanlage

- Kabelnetz (/ Kabelanschluss)

- Lokales Netz (LAN)

- Lokales Funknetz (WLAN)

- Funkanschluss: Mobilfunknetz, Satellitennetz, fester (Mehrfach)Funkanschluss (WLL, Wireless Local Loop)

- Glasfaser-Anschluss (FTTx = Fiber-to-the-x, passive Glasfasernetze = PONs) (http://de.wikipedia.org/wiki/Fiber_to_the_Desk)

Welche Netzarchitekturebenen gehören zur Transportaufgabe? / Nennen Sie alle Netzarchitekturebenen die zur Transportaufgabe gehören.[Bearbeiten | Quelltext bearbeiten]

2011-02-28/1.3, 2010-09-24/1.4, 2010-06-04/1.6, 2009-09-29/1.3, 2008-09-30/1.c, 2004/4/1.a

- optische Übertragungsebene

- elektronische Übertragungsebene

- Vermittlungsebene

- Signalisierungsebene

Welche vermittlungs- bzw. übertragungstechnischen Möglichkeiten gibt es, Staus in Internet-Routern (Internet-Knoten) weitgehend zu umgehen? / Durch welche zwei Verfahren können die Ende-zu-Ende Verzögerung sowie die Verzögerungsschwankungen trotz Staus in der Paketebene drastisch gesenkt werden? / Nennen Sie zwei Bypass-Methoden mit konstanter Paketverzögerung. / Nennen Sie zwei Bypass-Methoden mit reduzierter Paketverzögerung.[Bearbeiten | Quelltext bearbeiten]

2009-09-29/1.4, 2008-09-30/1.d, 2005/2/4.e, 2005/2/4.d, 2005/1/4.e, 2005/1/4.d, 2004/1/5.e, 2003/8/1.e, 2003/1/11.c

- Tunnel-Bypass mit ATM oder MPLS reduzierte Verzögerungsschwankungen

- Tunnel-Bypass mit SDH (elektronischer Bypass) oder WDM (optischer Bypass) keine Verzögerungsschwankungen

ATM = http://en.wikipedia.org/wiki/Asynchronous_Transfer_Mode MPLS = http://en.wikipedia.org/wiki/Multiprotocol_Label_Switching SDH = http://en.wikipedia.org/wiki/Synchronous_Digital_Hierarchy

Zu welcher Netzebene ist die Durchschaltevermittlung 1) mit SDH-Kanälen und 2) mit WDM-Kanälen (beide sind wesentliche Bypass- Techniken) zuzuordnen?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/1.5, 2008-09-30/1.e, 2006/1/2.4, 2005/2/1.c, 2005/1/1.f

- SDH-Kanäle: elektronische Übertragungsebene

- WDM-Kanäle: optische (= photonische) Übertragungsebene

Welche drei Funktionsbereiche (operative Bereiche) unterscheidet man in modernen Kommunikationsnetzen? / Nennen Sie die drei betriebsorientierte Ebenen D bis F der Netzarchitektur.[Bearbeiten | Quelltext bearbeiten]

2008-09-30/1.g, 2004/4/1.e, 2004/1/1.c, 2003/2/3.c, 2002/6/2.a

- Dienste und Information

- Netzintelligenz / Netzkontrolle

- Transportnetz / Informationstransport

Welche Datenquellen A bis E sind durch den Verlauf der Bitrate abgebildet?[Bearbeiten | Quelltext bearbeiten]

2010-06-04/1.2, 2010-02-24/1.2

Welche Ringverfahren sind abgebildet und wodurch sind sie charakterisiert? / Was ist der Unterschied zwischen Token Ring, Slotted Ring und Buffer Insertion Ring?[Bearbeiten | Quelltext bearbeiten]

2010-06-04/2.3, 2010-02-24/2.3

- Token Ring: serieller Zugriff und Rahmenentfernung an der Quellstation, Zugriff nur bei Ankunft eines Tokkens

- Slotted Ring: gleichzeitiger Zugriff auf das Medium und Rahmenentfernung am Ziel, Zugriff bei Freiem Slot

- Buffer Insertion Ring: gleichzeitiger Zugriff auf das Medium und Rahmenentfernung am Ziel, Zugriff am Ende eines Rahmens

Wie ist die DNS-Server Hierarchie aufgebaut?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/1.4, 2010-09-24/1.5, 2002/7, 2020/2

- Root-Server (13) alle haben die gleiche DB

- National Information Centers - NIC (244, einer pro Land)

- Name-Server (weitere Stufen: Firma, Abteilung, ...)

Zusatz:

- kein Name-Server verfügt über die kompletten Daten

- verteilte Datenbank mit einer Hirarchie von Nameservern - hohe Skalierbarkeit

Synchrone und asynchrone Koppelnetze[Bearbeiten | Quelltext bearbeiten]

Welche sind die zwei Grundmechanismen in einer synchronen Kombinationsstufe?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/2.1, 2005/1/11.a, 2004/4/6.a, 2004/1/9.a, 2002/4/3.a

- Raumvermittlung (Space Switching)

- Zeitvermittlung (Time Switching)

Wie funktionieren diese beiden Mechanismen (die zwei Grundmechanismen in einer synchronen Kombinationsstufe)?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/2.2, 2005/1/11.b, 2004/4/6.b, 2004/1/9.b, 2002/4/3.b

- Bei Raumvermittlung kann die physikalische Leitung gewechselt werden.

- Bei Zeitvermittlung kann die Zeitlage gewechselt werden. Dazu werden alle Zeitschlitze eines Übertragungsrahmens zwischengepuffert und darin tabellengesteuert ausgelesen. Jede Zeitstufe verursacht eine Verzögerung von der Größe der Rahmen-Periode.

Wie reduziert man die Anzahl der Koppelelemente in einem Koppelnetz?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/2.3, 2005/1/11.c, 2004/4/6.c, 2004/1/9.c, 2002/4/3.c

Verwendung von mehrstufigen Koppelnetzen

Was versteht man unter interner, externer und head-of-line Blockierung? / Welche zwei Blockierungsarten kommen nur bei synchronen Koppelnetzen vor und welche Blockierungsart findet man nur bei asynchronen Koppelnetzen? / Welche zwei Blockierungsarten können in einem synchronen Koppelnetz auftreten? / Welche Blockierungsart kann bei asynchronen Koppelnetzen vorkommen?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/3.2, 2010-09-24/3.3, 2009-11-25/2.4, 2006/1/3.2, 2005/1/11.f, 2004/4/6.f, 2004/3/6.c, 2004/2/6.f, 2004/1/9.f, 2003/7/6.d, 2003/5/8.d, 2003/5/8.c, 2003/4/4.f, 2002/8/2.d, 2002/8/2.c, 2002/2/7.d, 2002/1/7.c, 2002/1/7.a

- interne Blockierung (bei synchronen mehrstufigen Koppelnetzen): Ausgangsport frei, aber kein interner Weg vorhanden

- externe Blockierung (bei synchronen ein- und mehrstufigen Koppelnetzen): Ausgangsport belegt

- HOL = Head-of-the-Line Blockierung (bei asynchronen Koppelnetzen): das erste Paket im Eingangspuffer ist durch eine momentan überlastete Ausgangsleitung blockiert und versperrt nachfolgenden Paketen im Eingangpuffer den Weg zu freien Ausgangsports

Betrachtet wird ein einstufiges synchrones 4 x 4 Koppelnetz mit Raummultiplex. a) Wie steuert man die Koppelpunkte? b) Wieviele Bits sind dazu notwendig?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/2.1, 2005/2/11.a, (2002/3/12.a)

- Koppelpunkte werden mit einer Steuertabelle geschlossen

- Tabelle: 4 x 2 Bits

Betrachtet wird eine Zeitmultiplexstufe für einen Übertragungsrahmen mit vier Slots von je 8 Bits. a) Wie funktioniert eine Zeitstufe? b) Wozu dient der S-Slot? c) Wieviele Bits benötigt der Vermittlungspuffer der Zeitstufe? d) Wieviele Bits benötigt die Steuerung der Zeitstufe?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/2.2, 2005/2/11.b

- Mit einer Zeitstufe (Zeitvermittlung) kann die Zeitlage gewechselt werden. Dazu werden alle Slots (Zeitschlitze) eines Übertragungsrahmens zwischengepuffert und dann tabellengesteuert ausgelesen. Jede Zeitstufe verursacht eine Verzögerung von der Größe der Rahmenperiode. Es wird nicht räumlich vermittelt.

- S-Slot: Synchronisation der Übertragungsrahmen

- Vermittlungspuffer: n...Zeitslots, m...Bits ==> n*m = 4 x 8 Bits

- Steuertabelle: n*ld(n) = 4*ld(4) = 4 x 2 Bits / lt. Prüfungsfragen und -antworten.pdf sind es 2 Bits

Welche zwei Methoden gibt es, die Eingänge und Ausgänge der Teilnehmer- oder Leitungsanschlüssen auf eine Seite des Koppelnetztes zu bekommen?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/2.3, 2005/2/11.c

- Ausgänge mit den Eingängen verdrahten (bzw. Leiterbahnen zurückführen) (=Faltgruppierung)

- Zwei Mal durch das Koppelnetz (=Umkehrgruppierung)

Welche zwei Arten von Verbindungen durch das Koppelnetz gibt es?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/2.4, 2005/2/11.d

- Punkt-zu-Punkt

- Punkt-zu-Bündel (Punkt-zu-Mehrpunkt)

Wie werden Dateneinheiten durch ein asynchrones Koppelnetz gelenkt? / Welche Information ist notwendig, um Dateneinheiten (konstanter Länge) in einem mehrstufigen asynchronen Koppelnetz von einem Eingangsport zu einem bestimmten Ausgangsport zu lenken?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/2.5, 2005/2/11.e, 2005/1/11.d, 2004/1/9.d

Interne Zusatzheader der Datenblöcke mit einfacher Routinginformation (Datenblöcke können sich selbst durch das asynchrone Koppelnetz lenken). Pro Stufe: Auswahl von zwei Ausgängen, vier Ausgängen, acht Ausgängen. Bei Vermittlungskonflikten wird zwischengepuffert oder es gibt einen Backpressure Mechanismus.

Vermittlung[Bearbeiten | Quelltext bearbeiten]

Was ist der Unterschied zwischen isochronen, synchronen und asynchronen Verbindungen (/ Dienst)?[Bearbeiten | Quelltext bearbeiten]

2010-06-04/3.1, 2010-02-24, 2009-11-25/3.1, 2006/1/3.15, 2004/3/5.a, 2004/2/5.a, 2004/1/7.e, 2003/7/3.c, 2002/5/10.c, 2002/2/2.d

- Isochroner Dienst: Echtzeitdienst mit strenger (Hardware) Taktsynchronität zwischen beiden Endgeräten (Durchschaltevermittlung) keine Verzögerungsschwankungen

- Synchroner Dienst: Echtzeitdienst mit (Software) Taktsynchronität zwischen beiden Endgeräten (Paketvermittlung) (mit Ausgleichspuffer am Empfänger (Playout Buffer)) minimale Verzögerungsschwankungen

- Asynchroner Dienst: Allgemeiner Datendienst ohne Taktsynchronität (Paketvermittlung) größere Verzögerungsschwankungen

Andere Beantwortungsmöglichkeit:

Durchschaltevermittlung basiert auf einer physikalischen Verbindung mit den Eigenschaften:

- isochrone Übermittlung

- gleiche Bitraten auf beiden Seiten

- konstante Ende-zu-Ende Verzögerung

- exklusive Benutzung der physikalischen Verbindung

Paketvermittlung basiert auf einer logischen Verbindung (verbindungsorientiert oder verbindungslos) mit den Eigenschaften:

- asynchrone oder synchrone Übermittlung

- gleiche oder ungleiche Bitraten auf beiden Seiten

- variable Ende-zu-Ende Verzögerung

- gemeinsame Benutzung der physikalischen Verbindung

Was ist der Unterschied zwischen Vermittlungsknoten (/ einem Koppelnetz) für die Durchschaltevermittlung und Routern (Paketvermittlung / einem Koppelnetz für die Paket- oder Zellvermittlung)[Bearbeiten | Quelltext bearbeiten]

2010-06-04/3.2, 2010-02-24, 2009-11-25/3.2, 2006/1/3.4, 2004/3/5.b, 2004/2/5.b, 2004/1/5.a, 2003/7/3.d, 2002/7/3.a

- Durchschaltevermittlung / Vermittlungsknoten: es existiert für jede Verbindung ein physikalisch durchgeschalteter Kanal (Isochrone Durchschaltung von Koppelpunkten mittels Tabellen), der nicht von anderen Netzbenutzern verwendet werden kann

- Router / Paketvermittlung: es gibt logische Verbindungen und die physikalischen Ressourcen werden gemeinsam von statistisch schwankendem Datenverkehr genutzt (Vermittlung von Paketen mittels Routingtabellen)

Was ist der wesentlichste Unterschied zwischen einem Koppelnetz für die Durchschaltevermittlung (synchrones Koppelnetz) und einem Koppelnetz für die Paket- oder Zellvermittlung (asynchrones Koppelnetz)[Bearbeiten | Quelltext bearbeiten]

2006/1/3.1, 2004/3/7.c, 2004/2/7.c, 2002/9/13.c

- Koppelpunkte in synchronen Koppelnetzen für die Durchschaltevermittlung werden durch Tabellen taktgesteuert gesetzt

- Koppelnetz für Paket- oder Zellvermittlung vermittelt asynchron (konstante Dateneinheiten durch eine Zusatzinformation) und es werden deshalb Puffer (am Eingang, Ausgang oder verteilt) benötigt

Was ist der Unterschied zwischen Softstate-Routertabellen und Hardstate-Tabellen bei Durchschaltevermittlung[Bearbeiten | Quelltext bearbeiten]

2010-06-04/3.3, 2010-02-24, 2009-11-25/3.3, 2008-09-30/2.c, 2005/1/12.c, 2004/4/4.e, 2004/3/5.c, 2004/2/5.c, 2003/8/7.e, 2003/7/3.e

- Softstate: Information wird nach Zeitbegrenzung gelöscht

- Hardstate: Information wird gezielt gelöscht (z.B. beim Verbindungsabbau oder vom Netzmanagement)

Was ist der Unterschied zwischen Nachrichtenvermittlung (message switching), Paketvermittlung, Rahmenvermittlung und Zellvermittlung?[Bearbeiten | Quelltext bearbeiten]

2010-06-04/3.4, 2010-02-24, 2009-11-25/3.4, 2004/3/5.d, 2003/7/3.a, 2002/9/2.a

- Nachrichtvermittlung: Gesamtnachrichten mit variabler aber maximaler Länge (dabei muss in jedem Zwischenknoten die gesamte Nachricht empfangen werden bevor weitergeleitet werden kann es entstehen lange Gesamtübertragungszeiten)

- Paketvermittlung: Pakete mit variabler aber maximaler Länge (Ursprungsnachricht wird in Pakete mit einer maximalen Länge zerstückelt)

- Rahmenvermittlung: Rahmen mit variabler oder (aber?) maximaler Länge auf Schicht 2

- Zellenvermittlung: Zellen konstanter Länge (5 + 48 Bytes) (Ursprungsnachricht wird in Zellen konstanter Länge zerstückelt)

Ausführlicher: Skriptum Teil 1 Seite 145

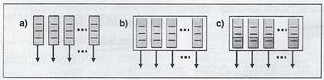

Welche drei Puffermanagement-Strategien (für die Ausgangsports) sind dargestellt?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/2.a, 2005/1/12.a, 2004/4/7.e, 2003/5/8.b

a) völlig getrennte Pufferbereiche (CP = complete partitioning)

b) völlig gemeinsamer Pufferbereich (CS = complete sharing)

c) gemeinsamer Pufferbereich mit richtungsabhängiger Begrenzung (Partial sharing oder SMXQ = sharing with maximum queue length)

Was versteht man unter HOL und wie kann man dies vermeiden?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/3.4, 2008-09-30/2.b, 2005/1/12.b, 2003/4/4.d, 2003/4/4.e, 2003/2/2.d, 2003/2/2.e

HOL = Head-of-Line: Die vorderste Dateneinheit im Eingangspuffer ist durch temporäre Blockierung des Ziel-Ausgangsports blockiert und versperrt nachfolgende Dateneinheiten im Eingangspuffer den Weg zu freien Ausgangsports

Vermeidung durch VDQ (Virtual Destination Queueing): An jedem Eingangsport ein Puffer für jeden Ausgangsport

Durch welche zwei Verfahren erhöht man die Verfügbarkeit und gleichzeitig die Leistung des zentralen Rechnerteils eines (Vermittlungsknotens oder) Routers?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/2.d, 2005/1/12.d, 2004/4/7.a, 2004/3/7.a, 2004/2/7.a, 2004/1/8.a, 2003/7/4.c, 2003/5/8.a, 2003/2/9.a, 2002/9/13.a, 2002/3/12.b, 2002/2/7.b

- Lastteilung (Load sharing)

- Funktionsteilung

(jeweils mit einem Reserve-Pool von konfigurierbaren Rechnern)

Welche zwei Möglichkeiten gibt es, die interne Kommunikation zwischen den physikalischen Moduleinheiten eines Vermittlungsknotens oder Routers zu realisieren?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/2.e, 2006/1/1.6, 2005/1/12.e, 2004/4/7.b, 2004/3/7.e, 2004/2/7.e, 2004/1/8.b, 2003/7/4.e, 2003/2/9.f, 2002/9/13.e

- Separates Bussystem (getrenntes Verbindungssystem / getrennte Kontrollvernetzung, z.B. Separater Kontrollbus)

- Verwendung des Koppelnetzes (Bus, Ring, gemeinsamer Puffer, Matrix, mehrstufiges Koppelnetz) selbst (Mitbenutzung der Datenvermittlungseinheit)

Wozu dienen VLANs?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2008-09-30/6.a, 2005/2/17.a, 2003/7/7.f, 2003/1/12.f

Trennung von Benutzergruppen über ein gemeinsames LAN

Detailliertere Beschreibung:

VLAN = LAN mit geschlossenen Benutzergruppen: Die Switches leiten die Rahmen aufgrund von einer Gruppenkennung weiter, jede Gruppe sieht nur ihre eigenen Rahmen

Wie erkennen die Switches die einzelnen VLANs?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/6.b, 2005/2/17.b

VLAN-Kennung (TAG) für Ethernet, Token Ring (TR) und FDDI

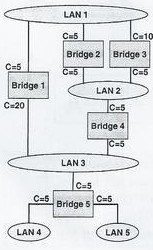

Wie erhält man den Spanning Tree der gezeichneten LAN-Konfiguration?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/6.c, 2005/2/17.d

Angabe:

- Bridge mit niedrigster ID wird Root-Bridge

- jede Bridge bestimmt Port mit niedrigsten Kosten zur Root Bridge (bei gleichen Kosten gewinnt niedrigste Port ID)

- Bestimmung der Designated Bridge des LANs (Bridge mit Root-Port ins Lan und den geringsten Pfadkosten)

Alternative aus Skriptum:

- Wahl d. Root-Bridge (niedrigste ID)

- Berechnung der (minimalen) RPC für jede Bridge (Root Path-Cost, Pfadkosten von Root-Bridge aus) - ACHTUNG: Anscheinend werden dabei jeweils nur die Pfadkosten vom LAN zur Bridge hin (von Root aus kommend) betrachtet! (Eigenartig, aber Beispiel im Skriptum)

- Ermittlung eines RP für jede Bridge (Root-Bridge Ports, Port über den die Bridge von Root aus erreichbar ist und zwar minimalen kosten, siehe Punkt 2)

- Bestimmung eines DP für jedes LAN (Designated Port, Port über den das LAN von Root-Bridge aus erreichbar ist, und zwar mit minimalen Kosten). In den Beispielen im Skriptum reicht es, nur die RPC der angeschlossenen Bridges zu betrachten: niedrigste RPC => DP - ACHTUNG: Falls 2 Ports/Bridges in Frage kommen (gleiche Pfadkosten), kommt anscheinend die Bridge mit niedrigerer ID zum Zug (Beispiel im Skriptum)

- Entfernen aller Bridges ohne DP

//Tiefen- oder Breitensuche

TODO: Lösungsbild

Wie erhalten transparente Bridges die Informationen für die Weiterleitungstabelle?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2008-09-30/6.d, 2005/2/17.e

Eine transparente Bridge lernt über welche Ports eine MAC-Adresse erreichbar ist. Falls eine Adresse in einem empfangenen Rahmen nicht bekannt ist, wird im Broadcastverfahren zuerst die MAC-Adresse gesucht. Wenn die Station mit der MAC-Adresse antwortet wird der Rahmen weitergeleitet und die Adresse in der Bridge-Tabelle eingetragen.

Stimmt so nicht ganz: Erklärung klingt so als ob die Bridge AKTIV nach MAC-Adressen suchen wurde, das stimmt aber nicht.[Bearbeiten | Quelltext bearbeiten]

Die Bridge startet mit keinerlei Wissen, welche MAC an welchem Port erreichbar ist. Sobald von einem Host ein Frame gesendet wird kann die Bridge jetzt die MAC aus diesem Frame auslesen und damit diese eine MAC einem Port zuordnen. Jetzt wird dieser Frame an alle Ports(ausser dem Port, auf dem der Frame empfangen wurde!) raus'geflutet'(flodded). Damit kommt der Frame an seinen Zielhost. Erst wenn dieser Zielhost auf den ursprünglichen Frame antwortet, erreicht dieser Antwortframe die Bridge, und diese kann damit auch diese MAC in ihre internen Tabellen aufnehmen.

Welche Basisinformationen brauchen transparente Bridges?[Bearbeiten | Quelltext bearbeiten]

2004/1/13.c, 2003/7/7.c, 2003/4/10.c, 2002/9/15.c

MAC-Adressen

Wie wird das lokale Netz aus der Sicht einer transparenten Bridge geteilt?[Bearbeiten | Quelltext bearbeiten]

2004/1/13.d, 2003/7/7.d, 2003/4/10.d, 2002/9/15.d

MAC-Adress-Bereiche, die über die verschiedenen Bridge-Port erreichbar sind / an jedem Port sieht eine transparente Bridge alle erreichbare MAC-Adressen, ohne zu wissen, ob in diesem Bereich noch weitere Bridges oder Switches existieren / Jede Bridge kennt die MAC-Adressen, die über ihre Ausgangsports erreicht werden können. Die wirkliche Topologie des lokalen Netzes kennt die Bridge nicht

Weshalb braucht man in einem lokalen Netz mit transparenten Bridges (d.h. Switch mit Bridge-Eigenschaften) einen Spanning-Tree (aufgespannten Baum)?[Bearbeiten | Quelltext bearbeiten]

2005/2/17.c, 2003/7/7.e, 2003/4/10.e, 2002/9/15.e

Zur Vermeidung von Vermittlungsschleifen beim Routen von Rahmen

Was sind Remote Bridges?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/6.e, 2005/2/17.f, 2003/1/12.e, 2002/9/15.f

Geteilte Bridge, wobei beide Bridgeteile durch eine Übertragungsleitung verbunden sind.

Auszug aus Wikipedia: Die LLC-Bridge (auch Remote-Bridge oder Translation Bridge) wird verwendet, um zwei Teilnetze mit verschiedenen Zugriffsverfahren (z. B. CSMA/CD und Token-Passing) zu koppeln und besteht (idealisiert) aus zwei Teilen, die miteinander verbunden sind, wobei das Medium zwischen beiden Teilen hierbei egal ist. Innerhalb der LLC-Bridge findet eine Umsetzung (Translation) statt. Bei dieser Umsetzung werden alle Parameter des Quellnetzes (wie MAC-Adresse, Größe und Aufbau des MAC-Frames) an das Zielnetz angepasst, soweit diese vom Zielnetz unterstützt werden.

Zwischen welchen zwei Kommunikationsmodi / drei (vier) Bitraten kann in Switched-Ethernet automatisch gewählt werden?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2008-09-30/6.f, 2005/2/17.g, 2005/1/3.c

- 1)

- Halbduplex

- Vollduplex

- 2)

- 10Mbit/s

- 100Mbit/s

- 1Gbit/s

- 10Gbit/s

Bei welcher (der vier) Ethernet-Bitrate(n) ist nur ein Kommunikationsmodus möglich?[Bearbeiten | Quelltext bearbeiten]

2008-09-30/6.g, 2005/2/17.h, 2005/1/3.d

10Gbit/s.

Für welche zwei Zwecke verwendet man Link-Aggregation (oder Link-Trunking)?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2008-09-30/6.h, 2005/2/17.j, 2004/3/3.e, 2003/5/13.d

Link-Aggregation = Verbund mehrerer paralleler Ethernet-Links (10/100 MbH/s oder 1/10 Gbit/s) zu einer virtuellen Verbindung zur

- Erhöhung der Übertragungskapazität (Gesamtbitrate)

- Erhöhung der Netzverfügbarkeit

Nennen sie die zwei MAC Basisaufgaben in einem LAN mit gemeinsamen Medium?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/2.1, 2010-09-24/2.1, 2010-06-04/2.1, 2010-02-24

- Fairer Zugang auf gemeinsames Medium

- zeitliche Kontrolle des Zugriffs

Welche zwei zusätzlichen Mechanismen sind in vermaschten Netzen notwendig?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/2.2, 2010-09-24/2.2, 2010-06-04/2.2, 2010-02-24

- Routing(Wegelenkung) und Staukontrolle (Überlastabwehr)

Welche (zwei Arten von logischen) Verbindungen gibt es in Paketvermittlungnetzen?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/3.1, 2002/1

- verbindungsorientierte

- verbindungslose

Multiplex, Multiplex-Zugriff und Duplex / Multiplex- und Duplexmethoden[Bearbeiten | Quelltext bearbeiten]

Was versteht man unter den drei Begriffen Multiplex, Multiplex-Zugriff und Duplex?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/4.1, 2010-09-24/4.1, 2010-06-04/4.1, 2009-11-25/4.1, 2009-09-29/3.1, 2008-09-30/3.a, 2006/1/3.11, 2005/2/6.a, 2004/4/13.a, 2004/3/12.a, 2004/2/13.a, 2004/1/10.a

- Multiplex: Verfahren zur Mehrfachausnützung eines Mediums (z.B. SDM, FDM, TDM, CDM, WDM)

- Multiplex- Zugriff: Verfahren zum Mehrfachzugriff auf ein Medium

- Duplex: Verfahren zur physikalischen Realisierung der Kommunikation auf einem Medium / Art der bidirektional Kommunikation (z.B. FDD, TDD, SDD, CDD, WDD)

Möglichkeiten:

- Raum

- Frequenz

- Wellenlängen

- Zeit

- Code

Medien:

- Leitungen (Kupfer-Doppel-Aderpaare, Koxialkabel, Glasfaser)

- terrestrischer Funkraum (Mobilfunk, Mehrfach-Funkanschluss)

- Satellitenfunkraum

Welche Duplexmethode verwendet man jeweils in GSM, (WLAN) und DECT?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/4.2, 2010-09-24/4.2, 2010-06-04/4.2, 2009-11-25/4.2, 2009-09-29/3.2, 2008-09-30/3.b, 2006/1/1.1, 2005/2/6.b

- GSM verwendet FDD (Frequency Division Duplex)

- Es wird für die gleiche Zeitschlitznummer i (i = 0, ..., 7) in beiden Kommunikationsrichtungen (upstream, downstream) zwei gepaarte Frequenzträger verwendet: Ein Frequenzträger im Frequenzband vom Teilnehmer zur Basisstation und ein Frequenzträger im Frequenzband abwärts

- WLAN verwendet TDD

- DECT verwendet TDD (Time Division Duplex)

- Es wird auf der gleichen Trägerfrequenz jeweils ein Zeitschlitz pro Kommunikationsrichtung zugeordnet. Die Zeitschlitze sind auch hier gepaart: slot i (i = 0, ..., 11) und slot (i + 12) mod 24.

Welcher Duplexmodus wird in WLANs zwischen zwei Stationen benutzt?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/2.3, 2010-09-24/2.3

- Halbduplex

Wie wird über die GSM-Funkschnittstelle gemultiplext?[Bearbeiten | Quelltext bearbeiten]

2003/5/6.a, 2003/4/7.a, 2002/1/10.a

FDMA mit TDMA im Frequenzband / auf dem Frequenzträger

Es gibt zwei Frequenzbänder: aufwärts (upstream) und abwärts (downstream). Die gegenseitige Kommunikation verläuft über zwei gepaarte Frequenzträger mit jeweils einem Zeitschlitz im TDM-Rahmen bestehend aus acht Zeitschlitzen.

Welches Zugriffsprotokoll wird in Ethernet (802.3) verwendet? / Zu welchem LAN mit einem gemeinsamen Medium gehört CSMA/CD?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/4.3, 2004/4/2.b, 2002/7/9.c, 2002/6/13.a, 2002/5/11.c, 2002/1/1.d

Ethernet verwendet CSMA/CD

IEEE 802.3: Ethernet

Welches Zugriffsprotokoll wird in WLANs (802.11) verwendet? / Zu welchem LAN mit einem gerneinsamen Medium gehört CSMA/CA?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/4.4, 2004/4/2.c, 2002/7/9.d, 2002/6/13.b, 2002/5/11.d, 2002/1/1.d

WLAN verwendet CSMA/CA

Wie heißt dieser Mechanismus (Zugriffmechanismus für ein gemeinsames Medium) bei (1) Ethernet, (2) WLAN, bzw. (3) Token-Ring?[Bearbeiten | Quelltext bearbeiten]

2004/4/2.c

- Ethernet: CSMA/CD

- WLAN: CSMA/CA

- Token-Ring: Token Passing

Welche zwei Typen von Übertragungsmedien sind für (CDM oder) CDMA geeignet?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/4.3, 2010-09-24/4.3, 2010-06-04/4.3, 2009-09-29/3.3, 2008-09-30/3.c, 2006/1/2.8, 2005/2/6.c, 2004/4/13.c, 2004/3/12.b, 2004/2/13.b, 2004/1/10.c

- Funk-Zugangssysteme

- Glasfaser-Zugangssysteme

Für welchen Netzbereich sind CDM bzw. CDMA geeignet?[Bearbeiten | Quelltext bearbeiten]

2004/3/12.f, 2004/2/13.f

Zugangsbereich

Nennen Sie drei Beispiele für die Anwendung von SDMA.[Bearbeiten | Quelltext bearbeiten]

2009-09-29/3.4, 2008-09-30/3.d, 2005/2/6.d, 2004/3/12.g, 2004/2/13.g

- Kupfer-Doppeladerpaare oder Glasfaser in einem Kabel

- Sektorisierte Zellen im Mobilfunk

- Geographische Mehrfachausnutzung

Nennen Sie fünf Netzzugangskategorien (/ -systeme) mit einem gemeinsamen Medium. / Nennen Sie fünf Netzzugangsbereiche, wo ein MAC erforderlich ist.[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/4.5, 2010-09-24/4.5, 2010-06-04/4.5, 2009-09-29/3.5, 2008-09-30/3.e, 2005/2/6.e, 2003/4/1.e, 2003/2/1.c, 2002/1/1.b

- Lokales Netz (LAN)

- Lokales Funknetz (WLAN)

- Mobilfunk

- Mehrfach-Funkanschluss (WLL)

- VSAT-Satellitenfunk

- Kabelnetz

- Passives Glasfasernetz (PON, Passive Optical Network)

Nennen Sie drei Duplexmethoden auf Kupferaderpaaren.[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/4.4, 2010-09-24/4.4, 2010-06-04/4.4

- Frequenzduplex FDD

- Wellenlängenduplex WDD (??)

- Zeitduplex TDD (Time Division Duplex)

WDD/WDM funktioniert nur bei optischen Trägern, richtig wäre SDD, dh. ein Teilnehmer sendet an einem Paar der andere auf dem anderen wie es tatsächlich ist bei Ethernet z.B.

Fluss- und Staukontrolle[Bearbeiten | Quelltext bearbeiten]

Was versteht man unter Verkehrsformung (Traffic Shaping)?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/5.3, 2010-09-24/5.3, 2010-06-04/5.4, 2010-02-24, 2009-11-25/5.1, 2009-09-29/4.3, 2008-09-30/4.c, 2005/1/7.c, 2004/3/14.a, 2004/2/14.a, 2003/7/9.a, 2003/4/14.a

Glättung von Datenspitzen damit ein gleichmäßiger Verkehrsfluss entsteht

Nennen Sie zwei Verfahren zur Verkehrsformung.[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2009-11-25/5.2, 2009-09-29/4.4, 2008-09-30/4.d, 2005/1/7.d, 2004/4/12.a, 2004/3/14.b, 2004/2/14.b, 2003/8/11.a, 2003/7/9.b, 2003/6/10.a, 2003/5/9.d, 2003/4/14.b

- Leaky Bucket

- Token Bucket

Was sind die Basismerkmale der zwei Mechanismen zur Verkehrsformung? / Was ist der Unterschied zwischen einem Leaky Bucket und einem Token Bucket?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/5.3, 2006/1/3.3, 2004/3/14.c, 2004/2/14.c, 2003/7/9.c, 2003/4/14.c

- Leaky Bucket:

- Dateneinheiten werden äquidistant weitergeleitet

- Datenstrom fließt durch den Leaky Bucket

- Datenverlust bei Pufferüberlauf

- Puffergröße bestimmt die erlaubte Burstgröße des Datenstroms am Eingang

- gleichmäßiger Datenstrom am Ausgang

- Token Bucket:

- Dateneinheiten können bei einer Aufsammlung von Tokens als kurzer Burst weitergeleitet werden

- Datenstrom fließt beim Tokenausgang vorbei

- Datenverlust falls keine Token vorhanden sind

- Tokenpuffergröße bestimmt Burstgröße des Datenstroms am Ausgang

- Generatorrate bestimmt erlaubte Datenrate

- geglätteter Datenstrom am Ausgang

Nennen Sie drei (/ vier Arten von) Mechanismen zur Flusskontrolle (auf Schicht 3).[Bearbeiten | Quelltext bearbeiten]

2009-11-25/5.4, 2004/4/12.d, 2004/3/14.d, 2004/2/14.d, 2003/8/11.b, 2003/7/9.e, 2003/6/10.d, 2003/4/14.e

- Fenster-Flusskontrolle

- Kredit-Flusskontrolle

- Raten-Flusskontrolle

- (Start-Stopp-Flusskontrolle)

Nennen Sie vier Strategiebereiche zur Überlastabwehr (in Netzknoten und Netz).[Bearbeiten | Quelltext bearbeiten]

2011-02-28/5.2, 2010-09-24/5.2, 2010-06-04/5.3, 2010-02-24/5.3 2009-11-25/5.5, 2005/2/7.f, 2004/4/12.e, 2004/3/14.e, 2004/2/14.e, 2004/1/6.d, 2003/8/11.c, 2003/6/10.e, 2003/5/9.b

- Flusskontrolle

- Puffermanagement

- Scheduling

- Routing

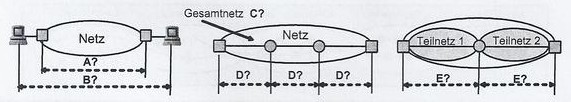

Im Bild sind fünf Flusskontrollbereiche A bis E dargestellt. Welche sind es?[Bearbeiten | Quelltext bearbeiten]

2010-06-04/5.1, 2010-02-24, 2009-11-25/5.6, 2004/3/14.f, 2004/2/14.f, 2003/8/11.e

(A) zwischen Netzknoten

(B) zwischen Endsystemen

(C) Gesamtnetz

(D) Streckenweise

(E) zwischen Endknoten von Teilnetzen

Was ist der Unterschied zwischen Flusskontrolle und Staukontrolle (= Überlastabwehr)?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/5.1, 2010-09-24/5.1, 2010-06-04/5.2, 2010-02-24, 2009-09-29/4.1, 2008-09-30/4.a, 2006/1/3.10, 2005/2/7.a, 2005/1/7.a, 2004/4/12.c, 2004/1/6.c, 2003/8/11.d, 2003/7/9.f, 2003/6/10.c, 2003/5/9.a, 2003/4/14.f

- Flusskontrolle: zur Vermeidung vom Pufferüberlauf am Empfänger / pro Fluss zwischen zwei Punkten (bezieht sich jeweils auf eine Verbindung)

- Staukontrolle: zur Vermeidung von Staus im Netz / alle Flüsse in einem Netzknoten (viele Verbindungen)

Wozu dient 1) Verkehrsüberwachung (Traffic Policing) und 2) Selektives Verwerfen.[Bearbeiten | Quelltext bearbeiten]

2003/8/11.f

- Verkehrsüberwachung (Traffic Policing): Überprüfung von Netzzugangsströmen gemäß Verkehrskontrakt und Markieren oder Verwerfen von Dateneinheiten am Netzrand

- Selektives Verwerfen: Verwerfen von markierten aber auch von nicht-markierten Dateneinheiten gemäß einer Verwerfungsstrategie im Netz selbst

Wie unterscheidet sich die abschnittbasierte Schicht-2 Flusskontrolle von der Ende-zu-Ende Flusskontrolle auf der Transportschicht bezüglich 1) Laufzeitverzögerung und 2) Flussrate bzw. Flusskontrolle?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2009-09-29/4.2, 2008-09-30/4.b, 2005/1/7.b

- Laufzeitverzögerung:

- Schicht 2: eine Strecke, deshalb konstant

- Schicht 4: eine oder mehrere Strecken mit Netzknoten, deshalb variabel

- Flussrate bzw. Flusskontrolle:

- Schicht 2: eher feste, kleine Umlaufzeiten der Dateneinheiten (round-trip times, RTTs), keine Reihenfolgevertauschungen, streckenbegrenzte Senderate

- Schicht 4: Instanzen sind in nicht benachbarten Systemen, stark variierende RTTs, dadurch hohes Bandbreiten-Verzögerungs-Produkt, möglichweise Reihenfolgevertauschungen, möglicherweise Engpass auf einer der Zwischenstrecken

Wie ist der typische Netzdurchsatzverlauf bei steigender Verkehrslast?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2009-09-29/4.5, 2008-09-30/4.e, 2005/1/7.e, 2003/7/9.g, 2003/4/14.g

- ohne Staukontrolle: linearer Anstieg, Abflachungskrümmung bei Sättigung und Abfall durch Wiederholungen

- mit Staukontrolle: Abfall wird vermieden oder pendelt sich auf einen etwas niedrigen Durchsatz ein

Was versteht man unter Netzzugangskontrolle? / Was bedeutet CAC und was versteht man darunter?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/5.4, 2010-09-24/5.4, 2010-06-04/5.5, 2010-02-24/5.5

CAC: Connection admission control. Die Netzzugangskontrolle überprüft, ob eine neue logische Verbindung mit den gewünschten QoS-Parametern ohne Benachteiligung der bestehenden Verbindungen angenommen werden kann und setzt die Überwachungsmaßnahmen.

Codierung, Fehler und digitale Übertragung[Bearbeiten | Quelltext bearbeiten]

Definieren Sie (/ Welche Ziele haben / Was bewirken die Stufen) Quellencodierung, Kanalcodierung und Basisbandcodierung (/ Leitungscodierung) (und Modulation).[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.1, 2009-09-29/5.1, 2008-09-30/5.b, 2005/2/12.a, 2004/1/14.e, 2003/5/5.a, 2003/3/6.a, 2003/2/7.a, 2002/6/10.b, 2002/1/14.b

- Quellencodierung: Entfernung von Redundanz in der Ursprungsinformation (Datenreduktion)

- Analoge Quelle: Abtastung, Quantisierung und Digitalisierung, Kompression

- Digitale Quelle: Kompression

- Kanalcodierung: Gezieltes Hinzufügen von Redundanz zur Erkennung von Übertragungsfehlern (Prüfsumme = CRC) oder Korrektur von Übertragungsfehlern (Vorwartskorrektur = FEC)

- Basisbandcodierung (Leitungscodierung): Anpassung ans Übertragungsmedium / Verbesserung der Übertragungseigenschaften

- einfache Taktrückgewinnung

- Gleichstromfreiheit

- Überbrückung einer großen Übertragungsstrecke

- einfache Erkennung der Übertragungsfehler

- optimale Nutzung des Frequenzbandes

- einfache Synchronisation auf Übertragungsrahmen

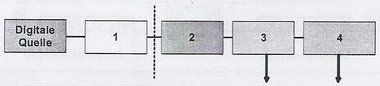

Welche Codierungsarten werden in den Funktionsblöcken 1 bis 3 durchgeführt? / Welche drei Codierungsstufen werden in allgemeinem in einem Quellen-Endgerät zwischen einem analogen Eingabe-Wandler und der Netz- bzw. Funkschnittstelle durchlaufen? / Welche Codierungen werden im allgemeinen durchlaufen, bevor übertragen wird?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.2, 2005/1/13.b, 2003/6/6.a, 2003/4/11.a, 2002/7/6.a, 2002/3/16.c, 2002/2/16.b, 2002/1/14.a

1) Quellencodierung / Source Codierung: (Entfernung von Redundanz in der Ursprungsinforination / Kompression)

- (analoge Quelle: Abtastung, Quantisierung und Digitalisierung, Kompression)

- (digitale Quelle: Kompression)

2) Kanalcodierung: (Gezieltes Hinzufügen von Redundanz zur Erkennung von Übertragungsfehlern)

3) Leitungscodierung / Basisbandcodierung: (Verbesserung der Übertragungseigenschaften)

(4) Modulation: (Übertragung der Datensignale auf einem Frequenzträger bzw. auf einer Wellenlänge)

Wann ist neben Codierung auch eine Modulation (Block 4) notwendig?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.3, 2009-09-29/5.4, 2008-09-30/5.d, 2005/2/12.d, 2005/1/13.c, 2003/6/6.b, 2002/7/6.b, 2002/2/16.c, 2002/1/14.c

Modulation zur Übertragung von Basisbandsignalen (Datensignale im Basisband) auf einem Frequenzträger bzw. auf einer Wellenlänge / Verschiebung des Basissignals auf Trägerfrequenz

Zusatzinformationen:

In der Telekommunikation werden sinusförmige Trägerschwingungen verwendet. Sie können gemäß der Basisband-Information in Amplitude, Frequenz oder Phase geändert werden.

Anwendungsgebiete:

- Mobilfunk

- Satellitenfunk

- Fernsehkabelnetze

- Modem

- xDSL

- WDM-Übertragung (Modulation der Wellenlängenträger)

Nennen Sie zwei Beispiele für die zusätzliche Anwendung einer Modulation.[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.4, 2009-09-29/5.5, 2008-09-30/5.e, 2005/2/12.e

- Funksysteme (Mobilfunk, Satellitenfunk, WLAN)

- Fernsehkabelnetze

- xDSL

- optische Übertragung

- WDM-Systeme

Nennen Sie fünf Arten von Leitungscodes.[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.5, 2009-09-29/5.2, 2008-09-30/5.c, 2005/2/12.b, 2004/1/14.c, 2003/8/6.c, 2003/4/6.c, 2003/1/6.c, 2002/9/6.c, 2002/7/6.d, 2002/4/15.c, 2002/2/14.c, 2002/1/14.d

- Binäre Leitungscodes (Binärcodes)

- Biphase Leitungscodes (Biphase-Codes)

- Ternäre Leitungscodes (Ternärcodes)

- Blockcodes

- Faltungscodes

Welche Übertragungseigenschaften möchte man durch die Leitungs- oder Basisbandcodierung erreichen?[Bearbeiten | Quelltext bearbeiten]

2003/6/6.c, 2003/4/6.d, 2002/9/6.d, 2002/8/6.c, 2002/7/6.c, 2002/4/15.b, 2002/2/14.b

- einfache Taktrückgewinnung

- Gleichstromfreiheit

- Überbrückung einer großen Übertragungsstrecke

- einfache Erkennung der Übertragungsfehler

- optimale Nutzung des Frequenzbandes

- einfache Synchronisation auf Übertragungsrahmen

Was ist der Unterschied zwischen Bitrate und Symbolrate?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.6, 2003/8/6.d, 2003/6/6.d, 2002/4/15.a, 2002/6/10.a, 2002/2/14.a

- Bitrate: Taktrate der Benutzerdaten / Anzahl der übertragbaren Daten-Bitstellen pro Zeiteinheit

- Symbolrate: Taktrate auf dem Medium / Übertragungsschrittrate mit eventuell mehreren Bits pro Symbol

Aus welchen drei Funktionskomponenten besteht die 3R-Regeneration?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/6.7, 2009-09-29/5.6, 2006/1/2.11, 2005/2/12.f, 2005/1/13.e, 2003/4/6.b, 2002/9/6.b

- Re-Amplification (Pulsverstärkung) = volle Regeneration der digitalen Pulse durch Verstärkung der Amplitude

- Re-Timing = Regeneration der zeitliche Position der Pulse (Phase)

- Re-Shaping (Pulsformung) = Regeneration der Pulsform

Zusatzinformation:

Erbium-dotierte Glasfaserverstärker verstärken nur die Amplitude, allerdings gleichzeitig für alle Wellenlängenkanäle im 1550 nm Fenster.

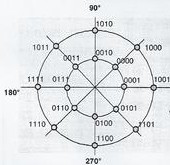

Welche zwei Codierungsarten sind dargestellt?[Bearbeiten | Quelltext bearbeiten]

2009-09-29/5.3, 2008-09-30/5.a, 2005/2/12.c, 2005/1/13.a, F/S.76

Faltungscodierung (Convolution Coding), Anwendung im Mobilfunk

Faltungscodierung (Convolution Coding), Anwendung im Mobilfunk 16-stufige QAM (Quadrature Amplitude Modulation) = Kombination von Amplituden- und Phasenmodulation, Einsatz in modernen Modems

16-stufige QAM (Quadrature Amplitude Modulation) = Kombination von Amplituden- und Phasenmodulation, Einsatz in modernen Modems

Welche drei (bzw. konkrete vier) Bitfehlertypen und welche zwei Rahmenfehlertypen unterscheidet man?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/6.1, 2010-09-24/6.1, 2010-06-04/6.1, 2008-09-30/5.f, 2005/2/15.a, 2004/3/16.a, 2004/1/17.a

- Bitfehlertypen:

- Einzelbitfehler

- Bündelfehler

- Synchronisationsfehler

- Rahmenfehlertypen:

- (Nutz-)Datenfehler

- Protokollfehler

Ältere Beantwortungsmöglichkeit:

- Bitfehler:

- Systematische Beeinflussung des Signals

- Dämpfung

- Laufzeitverzerrungen

- Stochastiche Signalstörungen

- Transiente

- stochastische Prozesse

- weißes Rauschen

- Impulsstörungen

- Lang anhaltende Störungen (Bündelfehler)

- Echobildung

- Nebensprechen

- (thermisches) Rauschen

- Anschalten von induktiven Lasten (Motor)

- 50 Hz Netzbrummen

- Verlust der Bit-Synchronisation

- Systematische Beeinflussung des Signals

- Rahmenfehler:

- Verlust / Duplizierung einer Dateneinheit

- Abweichung der Empfangsreihenfolge der Dateneinheiten

Nennen Sie drei Ursachen für eine falsche Paketreihenfolge am Empfänger?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/6.2, 2010-09-24/6.2, 2004/3, 2004/1

- Pufferüberlauf

- Verwerfen von Paketen bei Überlast

- verschiedene Wege durch das Netz

- Bitfehler im Adressfeld

- Bitfehler im Header und dadurch nicht erkennbar

- Duplikate durch verfrühte Datenwiederholung

Nennen Sie alle Protokollschichten mit Fehlersicherungsmechanismen?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-09-24/6.3, 2006/1, 2004/3, 2004/1

- Schicht 2,3,4

- Schicht 5 NICHT - hat eine Fehlerbehandlungsfunktion

Durch welche zwei Maßnahmen erkennt Rahmen- und Paketfehler? (Satz steht so in der Prüfungsangabe) / Durch welche zwei Maßnahmen können Rahmen- oder Paketfehler erkannt werden?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/6.4, 2004/3, 2004/1

- Sequenznummern

- Zeitüberwachungsmechanismen (Time-Out)

Welche drei Rahmenerkennungsverfahren existieren?[Bearbeiten | Quelltext bearbeiten]

2010-02-24

- Start-Begrenzung, Daten variabler Länge, End-Begrenzung;

- Start-Begrenzung, Längenangabe, Daten variabler Länge;

- Start-Begrenzung Daten mit konstanter Länge.

Wie werden bei GSM die Bursts einzelner Mobilisationen beim Netz-Einbuchen oder beim Verbindungsaufbau synchronisiert?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-02-24

Training-Bitsequence am Burst-Anfang

Wie synchronisiert sich ein Empfänger auf der Bitübertragungsschicht auf 1) ATM-Zellen, 2) Ethernet-Rahmen 3) WLAN-Rahmen 4) HDLC-Rahmen[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-02-24

Schicht 1:

- ATM-Zellen: Zellen werden mit Hilfe des HEC-Feldes synchronisiert, In einer Synchronisierungsphase wird die richtige Byte-Position gesucht. Ferner werden immer ATM-Zellen übertragen (auch wenn leer). Somit sollte durch Abzählen von 53 Bytes die nächste Zellgrenze vorhanden sein. Falls HEC ein paar Mal nicht stimmt, muss neu synchronisiert werden.

- Ethernet- Rahmen: 7-Byte Präfix

- WLAN-Rahmen: 7-Byte Präfix

- HDLC-Rahmen: 1-Byte Flag (01111110).

Wie erfolgt die kontinuierliche Nachsynchronisation bei GSM während einer Telefonverbindung bzw. Datenverbindung oder leitungsvermittelten Datenverbindung.[Bearbeiten | Quelltext bearbeiten]

2013-07-09, 2005/2/5.b

Training-Bitsequence im Burst-Mitte (Mid-amble).

Wie erfolgt die Netzknotenssynchronisation in a) PDH und b) in SDH?[Bearbeiten | Quelltext bearbeiten]

2013-07-09, 2011-05-27, 2005/2/5.c

- PDH: jeder Netzknoten hat einen eigenen 'lakt.

- SDH: alle Netzknoten sind über getrenntes Taktverteilungsnetz synchrnonisiert.

Wie synchronisiert sich ein Empfänger auf der Sicherungsschicht auf 1) HDLC-Rahmen 2) Ethernet-Rahmen[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-02-24

Schicht 2:

- HDLC-Rahmen: 1-Byte Flag (01111110);

- Ethernet-Rahmen: 1-Byte SFD (Start of Frame Delimiter).

Bei welcher Art von Diensten kann man nur mit einem FEC operieren?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-06-04/6.2, 2009-09-29/5.7, 2008-09-30/5.g, 2005/2/15.b

Echtzeitdienste

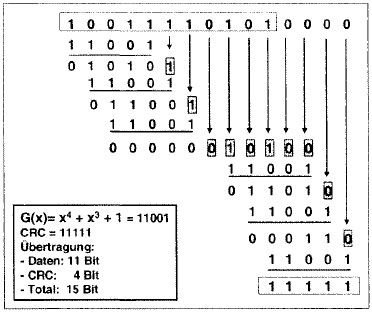

Berechnen Sie den CRC für die Bitsequenz 10011110101 mit dem Generatorpolynom .[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2005/2/15.c, 2005/1/15.a, 2004/4/8.a, 2004/3/17.a, 2004/1/18.a, 2003/8/17.a, 2002/3/10.c, 2002/2/15.a, 2002/1/15.a

Sender: Divisionsverfahren mit <Höchster Potenzwert von G(x)> (hier 4) CRC-Bits gleich Null am Ende

Wie viele CRC-Stellen hat das Generatorpolynom (das zusätzlich zu übertragen ist)?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2009-09-29/5.8, 2008-09-30/5.h, 2005/2/15.d, 2005/1/15.b, 2004/4/8.b, 2004/3/17.b, 2004/1/18.b, 2003/8/17.b, 2002/3/10.d, 2002/2/15.b, 2002/1/15.b

5 CRC-Stellen (Höchster Potenzwert von G(x))

Wie prüft der Empfänger, ob die Übertragung fehlerfrei ist?[Bearbeiten | Quelltext bearbeiten]

2005/1/15.c, 2004/4/8.c, 2004/3/17.c, 2004/1/18.c, 2003/8/17.c, 2002/2/15.c, 2002/1/15.c

Empfänger: Gleiches Verfahren (Bilden eines CRC über die empfangenen Bits) + Ergebnis mit den empfangenen CRC-Bits vergleichen

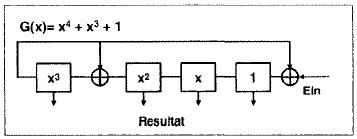

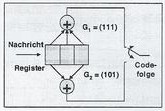

Zeichnen Sie die Hardware-Schaltung für die CRC-Berechnung (mit dem Generatorpolynom ).[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2009-09-29/5.9, 2008-09-30/5.i, 2005/2/15.e, 2005/1/15.d, 2004/4/8.d, 2004/3/17.d, 2004/1/18.d, 2003/8/17.d

Rückgekoppeltes Schieberegister mit Null initialisieren. Nach <Bitsequenz-Stellenzahl> + <CRC-Stellenzahl> (hier 4) Takten liegt CRC vor. Übertragen werden Benutzerdaten + CRC.

IP- und MPLS-Netze[Bearbeiten | Quelltext bearbeiten]

Auf welchem (Adressierungs)prinzip basiert a) IP, b) MPLS?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.1, 2010-09-24/7.1, 2010-06-04/7.1, 2010-02-24, 2009-11-25/7.1, 2009-09-29/6.1, 2005/2/9.a, 2005/1/6.a, 2004/2/12.b, 2002/6/11.a

- IP: Gesamtadressierung

- alle IP-Pakete enthalten die Quell- und Zieladressen

- MPLS: verteilte Adressierung

- Funktionsweise: Streckenweiser Austausch von Kennungen (Labels). Routinginformation verteilt über Dateneinheit und die Tabellen in den durchquerten Knoten. Information wird verteilt über Dateneinheiten und Tabellen in den Knoten, die bei Verbindungsaufbau und -abbau aktualisiert werden.

- Detailliertere Beschreibung: Streckenweiser Austausch von MPLS-Labels, die beim Aufbau des MPLS-Pfades in den Routern in Tabellen abgelegt wurden. Ein IP-Paket erhält im Ingress-Router das Label für die erste Strecke, Core-Routers wechseln die Labels streckenweise aus und im Egress-Router wird der MPLS-Label wieder entfernt und das IP-Paket weitergeleitet.

Arbeitet MPLS verbindungsorientiert oder verbindungslos?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2009-11-25/7.2, 2009-09-29/6.2, 2005/1/6.b, 2004/2/12.c

Verbindungsorientiert

(LSP (Label Switched Path); Kennung: LSPI (Label Switched Path Identifier))

Welche zwei Arten von Netzknoten unterscheidet man in MPLS-Netzen?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/7.3, 2009-09-29/6.3, 2005/1/6.c, 2002/6/11.c

- Edge-Router

- Core-Router

Wo befinden sich die zwei Netzknotentypen in MPLS-Netzen in einer MPLS-Domäne?[Bearbeiten | Quelltext bearbeiten]

2009-11-25/7.4, 2009-09-29/6.4, 2005/1/6.d, 2004/2/12.a, 2002/6/11.d

- Edge-Router: am Rand der MPLS-Domäne

- Core-Router: im Zentrum (innerhalb) der Domäne

Alternativ:

- Label Edge Router (Netzknoten an den Domänenrändern)

- Label Switch Router (interne Netzknoten)

Wozu dienen ICMP-Meldungen und wie werden sie transportiert?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2009-11-25/7.5, 2009-09-29/6.5, 2005/1/6.e, F/S.257

ICMP dient für Fehler- und Kontroll-Meldungen bei fehlerhaftem IP-Betrieb

ICMP verwendet IP um seine Nachrichten zu senden

Wie werden Protokoll-Optionen a) in IPv4 und b) in IPv6 erkannt?[Bearbeiten | Quelltext bearbeiten]

2010-02-24, 2009-11-25/7.6, 2009-09-29/6.6, 2005/1/6.f

- IPv4: nach 20-Byte Basisheader. Jede Option beginnt mit Optionheader.

- (Options: Security, Loose source routing, Strict source routing, Record route, Stream identifier, Timestamp)

- IPv6: Pointer-Verkettung beginnend im Next-Header Feld.

- (Options: Hop-by-Hop Options Header, Routing Header, Fragment Header, Destination Options Header, Authentication Header, Encrypted Security Payload Header)

Wofür wird das Protokoll ARP verwendet?[Bearbeiten | Quelltext bearbeiten]

2010-02-24

- ARP (Adress-Resolution-Protokoll) - Umsetzung von IP-Adresse zu MAC-Adresse

Welche Protokoll-Header H1 bis H4 sind in einem MPLS-Rahmen mit HTTP-Payload-Daten vorhanden?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/7.5, 2010-02-24

- H1: MPLS-Header

- H2: IP-Header

- H3: TCP-Header

- H4: HTTP-Header

Welches Feld des IPv4- bzw. des IPv6 Headers enthält die QoS Eigenschaften / werden die Paketlenkungseigenschaften angegeben?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.6, 2010-06-04/7.5, 2005/2

- IPv4: Type of Service (TOS)

- IPv6: Traffic Class (im Skriptum als Priority bezeichnet)

[Beide Felder sind 8 Bit lang, sie haben jedoch andere Bit-Positionen im ersten Header-Wort]

Welcher MPLS-Knoten analysiert die Qos-Eigenschaften der(/in den) IP-Pakete?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.4, 2010-09-24/7.4, 2010-06-04/7.4, 2005/2

- Edge-Router

Weshalb können MPLS-Pakete die geforderten QoS-Eigenschaften im Vergleich zu IP-Paketen besser einhalten? / Weshalb ermöglicht MPLS eine verbesserte QoS-Performance für IP-Pakete?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.2, 2010-09-24/7.2, 2010-06-04/7.2, 2005/2/9b

- MPLS-Pakete können nach QoS-Kriterien auf dienste-spezifischen Pfaden (LSPs, Label Switched Paths) übermittelt werden.

- Innerhalb von MPLS Pfaden sorgen Schedulingverfahren in jedem MPLS-Router dafür, dass die QoS-Kriterien möglicht eingehalten werden.

Welche vier Kategorien von QoS-Eigenschaften unterscheidet man?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.3, 2010-09-24/7.3, 2010-06-04/7.3, 2005/2

- Durchsatz

- Verzögerung

- Fehlerrate

- Verfügbarkeit

Was sind Haupteigenschaften eines MPLS-Pfades?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2011-02-28/7.5, 2005/2

- beim Aufbau ein festgelegter Weg durch das Netz

- einfache Vermittlung durch Kennung

- Wege mit verschiedenen QoS-Eigenschaften

Protokollmodelle[Bearbeiten | Quelltext bearbeiten]

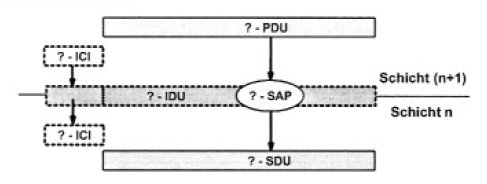

Ergänzen Sie die Bezeichnungen im Bild?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-06-04/8.1, 2005/2/13f

- (n+1)-PDU

n-ICI

- n-IDU, n-SAP

n-ICI

- n-SDU

Was versteht man (bei Protokollen) unter dem Stratum-Konzept?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-06-04/8.2, 2005/2/13a

Verwendung von heterogenen Netztechnologien in einer gemeinsamen Protokollstruktur durch sukzessives Ersetzen der Bit Übertragungsschicht.

Welche Protokollprimitiven / Primitiven gehören zu einem bestätigten Dienst?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-06-04/8.3, 2005/2/13d

- Request

- Indication

- Response

- Confirm

Was versteht man unter (1) einer Instanz? (2) einem SAP?[Bearbeiten | Quelltext bearbeiten]

2011-05-27, 2010-06-04/8.4, 2005/2/13e

- Eine Protokollinstanz (entity) ist ein Software-Modul bestehend aus Zuständen mit Übergängen. Die Zustände können sich durch Eintreffen oder Abschicken von Dateneinheiten (PDUs, SDUs) ändern.

- Ein Service Access Point (SAP) ist ein adressierbarer Pufferbereich.

Transportprotokolle[Bearbeiten | Quelltext bearbeiten]

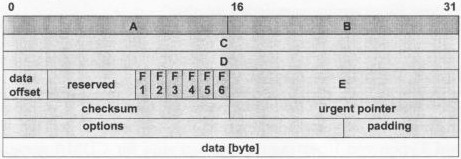

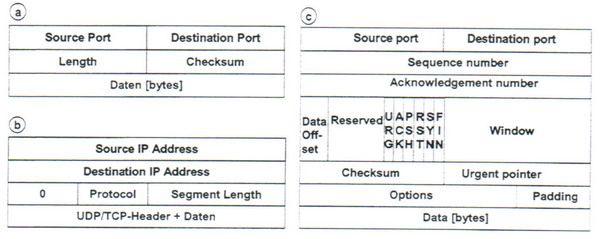

Welches Header-Format ist abgebildet?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/8.1

- TCP-Header

Wozu dienen die Felder A bis E?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/8.2, 2002/4.14.a

- A: source port

- B: destination port

- C: sequence number

- D: acknowledgment number

- E: window

Welche Zusatzfelder verwendet man zur Berechnung der Prüfsumme (Checksum)?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/8.3, 2002/4.14.d

- Pseudo-Header:

- Quellenadresse (32)

- Zieladresse (32)

- Prüfsummenfeld (8)

- Protokollnummer (8)

- TCP-Paketlänge (16)

In welchen drei Phasen läuft das Protokoll ab?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/8.4, 2003/1.7.c

- Verbindungsaufbau

- Datenaustausch

- Verbindungsabbau

Welche Dateneinheit wird quittiert?[Bearbeiten | Quelltext bearbeiten]

2010-09-24/8.5, 2002/4.14

- bytes

Welche drei Header-Formate sind dargestellt?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.1, 2003/1

- a - UDP

- b - Pseudo-Header

- c - TCP

Welche spezielle Funktion hat Format b?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.2, 2003/1 zur Berechung der Prüfsumme/Checksumme in UDP bzw. TCP Headern zusätzlich:

- IP-Adresse von Quelle und Ziel

- 4-Bit Null-Feld (laut wikipedia 8 bit)

- Protokollnummer: TCP (6), UDP (17)

- Gesamtlänge des IP-Paketes in Byte

Für welche Art von Diensten wird das Protokoll mit Format a verwendet?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.3, 2003/1

- verbindungslose Dienste

Für welche Art von Diensten wird das Protokoll mit Format c verwendet?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.4, 2003/1

- verbindungsorientiert Dienste

Wozu dienen die Felder Sequence number und Acknowledgement number im Format c?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.5, 2003/1

Nummerierung von TCP-Segmenten in Byte-Einheitem

- SQN: gesendete TCP-Pakete

- ACKN: quittierte TCP-Pakete

Welche Dateneinheit wird durch die Nummer angegeben?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.6, 2003/1

- Byte-Einheiten

Wozu dienen die Bitflags SYN, ACK und FIN?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/8.7, 2003/1

markieren TCP-Sement für

- Verbindungsaufbau (SYN)

- Bestätigung (ACK)

- Verbindungsabbau (FIN)

Routing in Paketvermittlung / im Internet / in IP-Netzen[Bearbeiten | Quelltext bearbeiten]

Wozu dienen autonome Systeme?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/3.1, 2003/6, 2003/5, 2002/8, 2002/7, 2002/5, 2002/4

- Aufteilung des Internets / Netzes ermöglicht bessere:

- Strukturierung

- Vereinfachung

- Skalierung

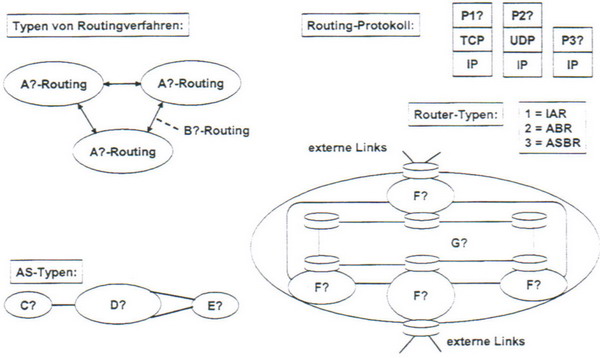

Welche Typen von Routingverfahren A? und B? unterscheidet man?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/3.2, 2003/5

- A - interior Routing Protokolle

- B - exterior Routing Protokolle

Welche Typen von autonomen Systemen C?, D? und E? gibt es?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/3.3, 2003/5

- C - Stub-autonomes System

- D - Transit-AS

- E - Multihomed-AS

Welche Routingprotokolle PI bis P3 gehören zu den Protokollstacks?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/3.4, 2003/5

- P1 - BGP (Border Gateway Protocol)

- P2 - RIP (Routing Internet Protocol)

- P3 - OSPF (Open Shortest Path First)

Wie sind größere autonome Systeme weiter in mehrere Bereiche F? und einen Bereich G? unterteilt?[Bearbeiten | Quelltext bearbeiten]

2011-02-28/3.5, 2003/5

- F - Areas

- G - Interner Backbone